РЕД АДМ разрабатывается как отечественная система централизованного управления всеми доменными объектами, устройствами и пользователями в организации, а также самим доменом. Цель решения — предложить удобный и понятный продукт, который закроет все потребности при работе с ИТ-инфраструктурой. К тому же, важной задачей является создание механизмов плавной миграции с Microsoft Active Directory на РЕД АДМ.

Чтобы сочетать два продукта в единой инфраструктуре и переносить данные из экосистемы на базе Microsoft на отечественный стек решений, мы обеспечили возможность построения доверительных отношений между РЕД АДМ и Microsoft Active Directory, а также предусмотрели механизм репликации.

РЕД АДМ 2.0: сравнение возможностей до и после обновления

В предыдущих версиях продукт решал задачу на уровне верхнего домена организации: создание гетерогенной среды, плавный перенос сервисов и ресурсов, импортозамещение в соответствии с требованиями регулятора.

Далее команда разработки РЕД АДМ поставила задачу: обеспечить работу с поддоменами и многоуровневыми иерархическими ИТ-инфраструктурами в версии 2.0.

Запрос на данный функционал возник по нескольким причинам:

1. Импортозамещение

Многоуровневые иерархические ИТ-инфраструктуры встречаются в филиальных сетях, областных и региональных управлениях, корпорациях и холдингах с большим количеством поддоменов. Для многих характерна геораспределенность с локальным управлением в дочерних организациях. Как правило, такие инфраструктуры представляют собой лес с группами поддоменов. Здесь нужен инструмент, который поможет импортозаместить не только верхний уровень, но и охватить всю многодоменную инфраструктуру: подключиться к контроллеру, перенести данные, подружить между собой поддомены, построив транзитивные доверительные отношения.

2. Раскрытие потенциала и возможностей продукта

Конечно, леса нужны не всегда и не каждой организации, но очень полезны и дают ряд преимуществ при работе со сложными многоуровневыми инфраструктурами. До реализации лесов администраторы таких ИТ-инфраструктур работали в условиях одного верхнеуровневого домена, и аналога «сложности» и «многоуровневости» достигали через создание больших организационных единиц, нагруженных вложенными объектами: группами устройств, пользователями, парольными политиками, правилами взаимодействия в рамках организационных единиц и т.д.

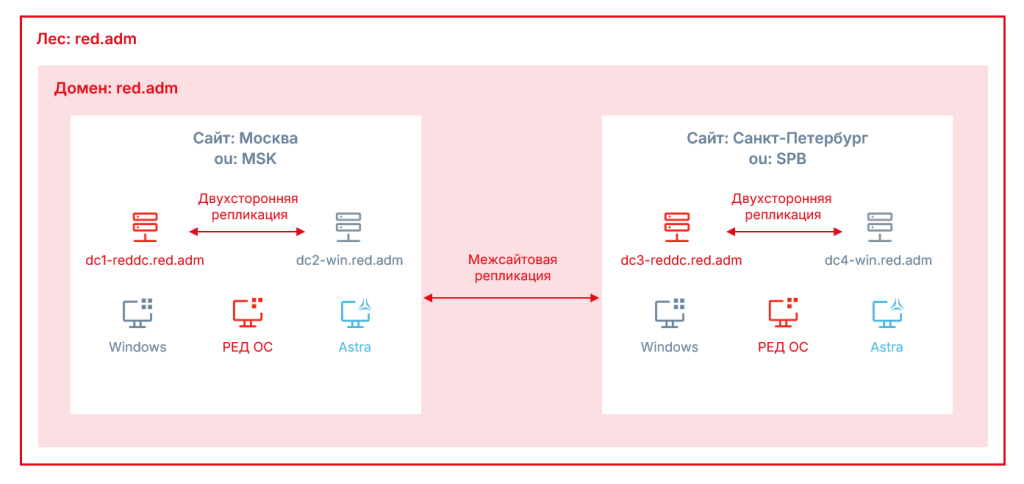

Пример инфраструктуры с одним доменом верхнего уровня

Единый домен red.adm в рамках одного леса с географически распределенными сайтами. Инфраструктура включает четыре контроллера домена, размещенных в двух сайтах: MSK (московский сайт) и SPB (петербургский сайт). Между сайтами настроена межсайтовая репликация для синхронизации данных каталога.

Для разделения ресурсов и делегирования административных полномочий используются организационные единицы (OU): отдельные организационные единицы для московского и петербургского филиалов. В каждой организационной единице размещаются соответствующие пользователи, группы, компьютеры и другие объекты. Локальным администраторам филиалов делегируются права на управление объектами только в пределах их организационной единицы, что обеспечивает децентрализованное администрирование при сохранении единого пространства имен домена. Такой подход позволяет каждому филиалу самостоятельно управлять своими ресурсами, не затрагивая объекты других подразделений.

Однако такой подход имеет ряд ограничений по сравнению с использованием отдельных поддоменов: администраторы филиалов не могут устанавливать собственные парольные политики, имеют ограниченную автономию в настройке безопасности, а вся репликация происходит в рамках единого домена, что может создавать избыточный сетевой трафик между географически удаленными площадками. Кроме того, любые изменения в схеме каталога затрагивают весь домен, а не только конкретный филиал.

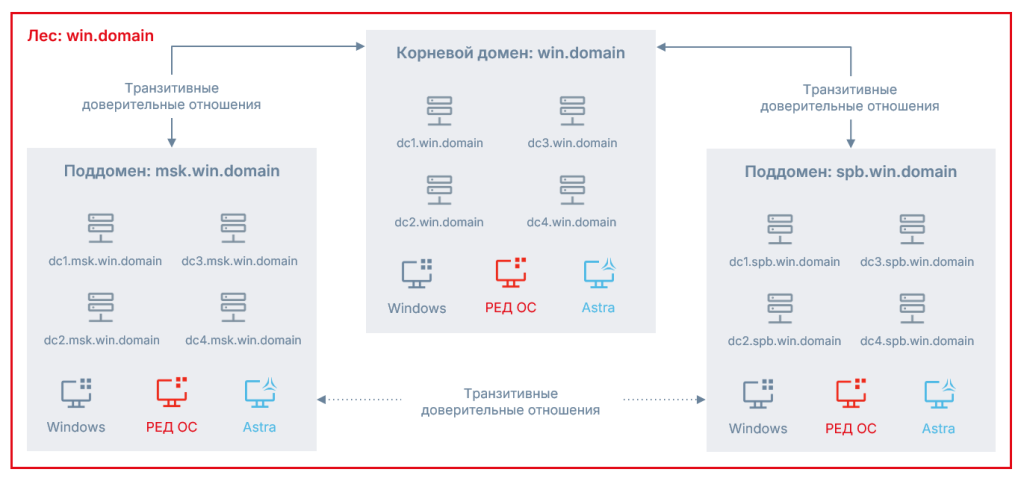

Пример инфраструктуры с поддоменами

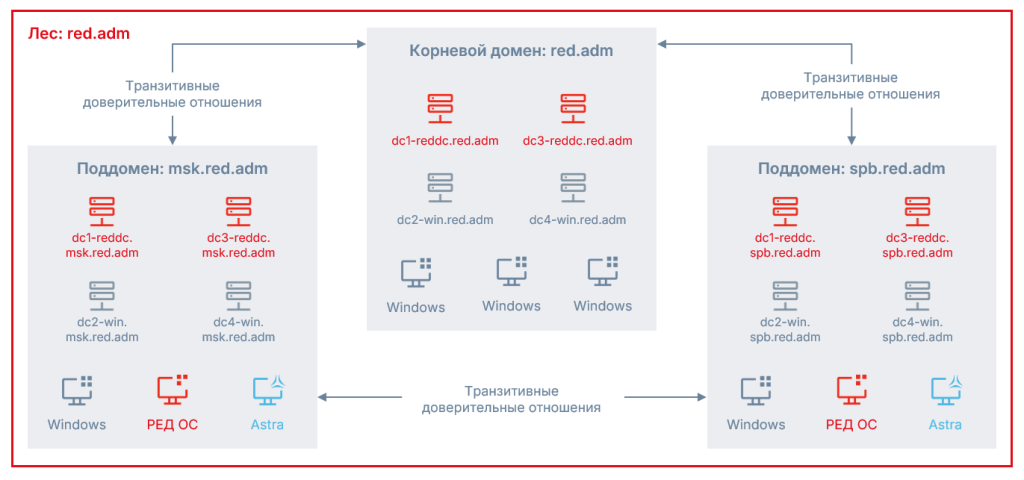

Лесная структура с корневым доменом red.adm и дочерними поддоменами msk.red.adm и spb.red.adm. В каждом домене развернуто по четыре контроллера домена на базе РЕД АДМ, что обеспечивает высокую отказоустойчивость и производительность на каждой площадке.

Между всеми доменами автоматически устанавливаются двунаправленные транзитивные доверительные отношения, что позволяет пользователям из одного домена получать доступ к ресурсам в других доменах леса согласно назначенным правам.

Каждый поддомен — автономная административная единица со своими уникальными возможностями: собственными парольными политиками, независимыми настройками безопасности, локальными администраторами с полными правами в пределах своего домена, отдельными схемами репликации. Это обеспечивает истинную децентрализацию управления: филиалы получают максимальную автономность в администрировании своих ресурсов, не влияя на работу других подразделений.

Одновременно сохраняется возможность централизованного управления через корневой домен и единое пространство имен в рамках всего леса.

Что теперь умеет РЕД АДМ 2.0?

1. Подключаться к контроллерам Microsoft Active Directory на уровне поддоменов

Функционал, появившийся в обновлении 2.0, сделал РЕД АДМ первой российской системой централизованного управления, умеющей выстраивать доверительные отношения с Microsoft Active Directory на уровне поддоменов. Вокруг этой возможности строятся все другие, перечисленные ниже.

2. Автоматически выстраивать транзитивные доверительные отношения

Система управления Microsoft Active Directory была спроектирована для поддержки лесов с множеством доменов. Так, при создании нового дочернего домена, Windows автоматически настраивает двустороннее транзитивное доверие с родительским доменом. Это позволяет пользователям одного домена при наличии прав получать доступ к ресурсам другого.

РЕД АДМ тоже выстраивает транзитивные доверительные отношения. Доверие устанавливается между поддоменами и главным доменом, а также распространяется между всеми остальными поддоменами в ИТ-инфраструктуре.

3. Обеспечивать дополнительную сохранность данных в ИТ-инфраструктуре

Что создает сразу несколько преимуществ:

-

Сохранность данных и минимизация простоев. Объекты хранятся не в едином контуре, а распределены между своими доменами. Если данные хранятся в одном домене, то неисправности сказываются на работе всей организации и ее филиалов, входящих в этот домен. Когда мы разделяем инфраструктуру на сеть поддоменов, то снижаем риск потери данных в случае атак на инфраструктуру, серьезность простоев при техническом обслуживании или локальной аварийной ситуации.

-

Изоляция сбоев, если все пошло не по плану администратора. Сбои или ошибки администрирования в одном домене (например, неправильный скрипт, массово изменивший атрибуты пользователей) не затрагивают другие домены. Они разделены по критическим каталогам, а взаимодействуют только через контролируемые доверительные механизмы.

4. Гибко управлять политиками безопасности и доступами на уровне поддоменов

Каждая часть организации получает автономию. В отличие от единого домена с делегированием на уровне организационной единицы (OU), собственный домен предоставляет полный контроль над политиками и объектами внутри него, не затрагивая другие подразделения.

5. Распределять ресурсы и нагрузку между поддоменами

-

Поддержка междоменного использования ресурсов. Транзитивные доверительные отношения позволяют организовать доступ к междоменным файловым хранилищам, пользоваться общими ресурсами.

-

Ограничение области репликации. Контроллеры домена реплицируют только данные своего домена (и общие данные леса), что может снизить нагрузку в очень больших средах. Например, контроллеры домена region1.corp не хранят весь каталог домена region2.corp, им достаточно доверия для запроса нужной информации по мере необходимости.

6. Мигрировать многодоменные инфраструктуры

Реплицировать объекты на всех уровнях доменной инфраструктуры, выстраивать доверительные отношения с контроллерами на базе Microsoft Active Directory и мигрировать поддомены. Теперь можно перенести многодоменную инфраструктуру полностью, заменить контроллеры Active Directory на РЕД АДМ, домен за доменом.

Пример инфраструктуры, которую можно построить

Крупный холдинг с дочерними организациями

В масштабном холдинге с рядом дочерних компаний создаем многоуровневую ИТ-инфраструктуру, в которой «дочки» могут иметь собственные службы и политики. Центральный офис при этом получает необходимый контроль и доступ к ресурсам поддоменов.

Структура:

Единый лес с множеством доменов. Каждая дочерняя компания получает свой домен РЕД АДМ, и между доменами устанавливаются двусторонние доверительные отношения.

Больше подробностей о РЕД АДМ 2.0

Поддержка поддоменов — лишь часть всех возможностей РЕД АДМ Промышленной редакции 2.0. Узнайте больше о других возможностях продукта:- Подробности обновления РЕД АДМ Промышленной редакции 2.0

- Подсистема «Динамическая настройка сети»

- Подсистема «Инвентаризация»